۱۰ روش رایج هک که باید از آن آگاه شوید

یک هکر می تواند با استفاده از هک های ساده، به اطلاعات شخصی شما که ممکن است نخواهید فاش شوند دست یابد. آگاهی از تکنیک های معمول هک مانند فیشینگ، DDoS، clickjacking و … می تواند برای امنیت اطلاعات شخصی شما مفید باشد.

هک غیر اخلاقی می تواند یک فعالیت غیر قانونی برای به دستیابی به اطلاعات غیر مجاز با اصلاح ویژگی های سیستم و بهره برداری از نقاط ضعف آن باشد. در دنیای امروز که اکثر کار های روزانه توسط اینترنت انجام میپذیرد، فرصت های زیادی را برای هکرها فراهم می آورد تا به اطلاعات شخصی شما نظیر اطلاعات کارت اعتباری، جزئیات حساب ایمیل و سایر اطلاعات شما دسترسی داشته باشند. بنابراین، مهم است با برخی از تکنیک های هک کردن اشنا شوید که معمولا برای دسترسی اطلاعات شخصی شما به صورت غیر مجاز استفاده می شوند با آی تی ویکی همراه باشید:

۱۰. کی لاگر

کی لاگر (Keylogger) یک نرم افزار ساده است که ترتیب کلید و کلیک های صفحه کلید را در یک فایل ورودی در دستگاه شما ثبت می کند. این فایل های ورودی حتی ممکن است حاوی شناسه های ایمیل شخصی و کلمه عبور شما باشند. همچنین به عنوان keyboard capturing شناخته می شوند و می تواند نرم افزار یا سخت افزار باشد. در حالی که keyloggers های مبتنی بر نرم افزار، برنامه های نصب شده بر روی کامپیوتر را هدف قرار می دهند، دستگاه های سخت افزاری، کیبورد ها، امواج الکترومغناطیسی، سنسورهای گوشی های هوشمند و غیره را هدف قرار می دهند. Keylogger یکی از دلایل اصلی این است که سایت های بانکی آنلاین به شما امکان استفاده از صفحه کلید مجازی خود را میدهند بنابراین، هر زمان که از کامپیوتری در محیط عمومی استفاده می کنید، سعی کنید بیشتر احتیاط کنید.

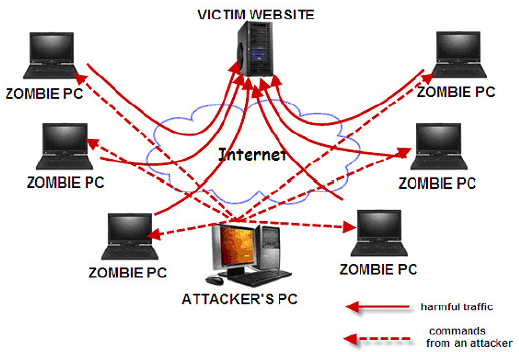

۹. حمله محرومسازی از سرویس (DoS\DDoS)

حمله DoS یک تکنیک هک برای تخریب یک سایت یا سرور است که با وارد کردن حجم زیادی از ترافیک به سایت انجام می شود که سرور قادر به پردازش تمام درخواست ها در زمان واقعی نیست و در نهایت سقوط می کند. توسط این تکنیک محبوب، هکر هزاران درخواست را برای غلبه بر منابع سرور به آن ارسال میکند که همین امر موجب به مشکل خوردن سرور می شود.

برای حملات DDoS، هکرها اغلب از بات نت ها (botnets) یا کامپیوترهای به اصطلاح زامبی استفاده میکنند که تنها کار آن ها ارسال درخواست های زیاد به سرور است. هر ساله با گذشت زمان همانطور که نرم افزار های مخرب و روش های هک پیشرفت میکنند، میزان حملات DDoS نیز افزایش می یابد.

۸. حملات Waterhole

اگر از طرفداران بزرگ شبکه های تلوزیونی Discovery یا National Geographic هستید، می توانید به آسانی با حملات Waterhole ارتباط برقرار کنید. در این مورد، برای مسموم کردن محل مورد نظر، هکر به فیزیکی ترین نقطه قربانی دسترسی پیدا می کند. به عنوان مثال، اگر منبع یک رودخانه، مسموم شود، در طول تابستان تمام حیوانات را از بین میبرد. به همین شیوه، هکرها قابل دسترس ترین مکان فیزیکی را برای حمله به قربانیان هدف قرار می دهند. این نقطه می تواند یک کافی شاپ، یک رستوران و غیره باشد.

هنگامی که هکرها از برنامه روزانه شما آگاه هستند، با استفاده از این نوع هک، ممکن است یک اکسس پوینت جعلی Wi-Fi و یک وبسایت را ایجاد کرده و از آنها برای دسترسی به اطلاعات شخصی شما استفاده کنند. زمانی که این حمله ی جمع آوری اطلاعات برای یک کاربر در یک مکان خاص اتفاق می افتد، شناسایی مهاجم حتی سخت تر می شود. یکی از بهترین راه های محافظت از خود در برابر انواع حملات هکری، پیروی از شیوه های امنیتی اولیه است و همچنین اینکه نرم افزار یا سیستم عامل خود را به روز نگه دارید.

۷. WAP جعلی

حتی برای سرگرمی نیز یک هکر می تواند از یک نرم افزار برای جعل اکسس پوینت بی سیم استفاده کند. این WAP می تواند به یک WAP عمومی متصل گردد. هنگامی که به WAP جعلی متصل می شوید، هکر می تواند به اطلاعات شما دسترسی پیدا کند، درست مانند موارد فوق.

این روش یکی از ساده ترین راه های هک است و فقط به یک نرم افزار ساده و شبکه بی سیم نیاز دارد. هر کسی می تواند WAP خود را بعنوان نام یک شرکت یا محل قانونی مانند “Heathrow Airport WiFi” یا “Starbucks WiFi” ثبت و شروع به جاسوسی از شما کند. یکی از بهترین راههای محافظت از خود در برابر چنین حملاتی، استفاده از سرویس VPN با کیفیت است.

۶. شنود (حملات Passive)

بر خلاف حملات دیگر که به طور طبیعی فعال هستند، با استفاده از یک حمله passive، یک هکر فقط سیستم های کامپیوتری و شبکه ها را برای کسب اطلاعات ناخواسته نظارت می کند. انگیزه شنود صدمه به سیستم نیست، بلکه برای دریافت اطلاعات بدون شناسایی شدن است. این نوع هکرها می توانند ایمیل، خدمات پیام رسانی فوری، تماس تلفنی، مرور وب و سایر روش های ارتباطی را هدف قرار دهند. کسانی که در چنین فعالیت هایی حضور دارند معمولا هکرهای کلاه سیاه، سازمان های دولتی و غیره هستند.

۵. فیشینگ

فیشینگ (Phishing) یک روش هک است که با استفاده از آن هکر یک سایت با آمار بازدید بالا را دوباره سازی میکند و با فرستادن لینک جعلی آن سایت، قربانی را به تسخیر خود در می آورد. همراه با مهندسی اجتماعی، این روش یکی از رایج ترین و مرگبار ترین راه های حمله می شود.

هنگامی که قربانی اقدام به وارد کردن اطلاعات خود می کند، هکر توسط یک تروجان مخرب در آن سایت جعلی، این اطلاعات شخصی را دریافت می کند. فیشینگ از طریق حساب iCloud و Gmail، مسیر حمله توسط هکرهایی بود که نشت اطلاعات “Fappening” را هدف قرار دادند که شامل شمار زیادی از افراد مشهور زن هالیوود میشد.

۴. ویروس، تروجان و غیره

ویروس یا تروجان ها نرم افزارهای مخربی هستند که در سیستم قربانی نصب می شوند و اطلاعات قربانیان را برای هکر ارسال می کنند. آنها همچنین می توانند فایل های شما را قفل کنند، تبلیغات جعلی انجام دهند، ترافیک را منحرف کنند، داده های شما را تخریب کنند یا در تمام رایانه های متصل به شبکه شما پخش شوند.

۳. حملات ClickJacking

روش ClickJacking با نام دیگری نیز شناخته شده است: “UI Redress”. در این حمله، هکر رابط کاربری واقعی که قرار است در آن قربانی کلیک کند را مخفی می کند. این رفتار در دانلود نرم افزار، پخش آنلاین فیلم و وب سایت های تورنت بسیار رایج است. در حالی که بیشتر آنها از این روش برای کسب درآمد استفاده می کنند، دیگران می توانند از آن برای سرقت اطلاعات شخصی شما استفاده کنند.

به عبارت دیگر، در این نوع هک، مهاجم از کلیک های شما برای انتقالتان به صفحه هایی که مد نظر اوست استفاده میکند و به نوعی کلیک های شما را می رباید. این کار با فریب دادن یک کاربر اینترنت به انجام یک اقدام ناخواسته با کلیک کردن روی لینک پنهان انجام می شود.

۲. سرقت از کوکی ها

کوکیهای یک مرورگر، داده های شخصی ما مانند سابقه مرور، نام کاربری و گذرواژه را برای سایتهای مختلفی که به آنها دسترسی داشته ایم، نگه می دارند. هنگامی که هکر اجازه دسترسی به کوکی های شما را بدست می آورد، حتی می تواند خود را به عنوان شما در مرورگر تایید هویت کند. یک روش محبوب برای انجام این حمله تشویق کاربر به استفاده از بسته های IP packets است که برای عبور از دستگاه مهاجم استفاده می شود.

این روش همچنین به عنوان SideJacking یا Session Hijacking شناخته شده است. اگر کاربر از (SSL (https در آدرس سایت ها استفاده نکند این روشی آسان برای حمله است.

۱. طعمه و سوئیچ

با استفاده از تکنیک هک طعمه و سوئیچ (bait and switch)، مهاجم می تواند فضاهای تبلیغاتی را در وب سایت ها خریداری کند؛ سپس، زمانی که یک کاربر روی تبلیغ کلیک کند، ممکن است به صفحه ای که با نرم افزارهای مخرب آلوده شده است هدایت شود. به این ترتیب، آنها می توانند نرم افزارهای مخرب یا ابزارهای تبلیغاتی خود را بر روی رایانه شما نصب کنند. تبلیغات و دانلود لینک های نشان داده شده در این تکنیک بسیار جذاب هستند و انتظار می رود که کاربران در نهایت بر روی آن ها کلیک کند.

هکر می تواند یک برنامه مخرب را اجرا کند در حالی که کاربر تصور می کند که معتبر است، به این ترتیب، پس از نصب برنامه مخرب بر روی کامپیوتر شما، هکر به رایانه شما دسترسی غیر مجاز خواهد داشت.